## 一、渗透测试基础术语解析

渗透测试是通过模拟恶意攻击者的行为,评估目标系统安全性的过程。理解以下核心术语是入门的第一步:

- **白盒测试**:测试者拥有系统内部结构、代码等完整信息。

- **黑盒测试**:测试者仅从外部视角模拟真实攻击,无系统内部信息。

- **漏洞**:系统中存在的安全弱点,如SQL注入、跨站脚本(XSS)。

- **漏洞利用**:通过特定技术手段触发漏洞,实现未授权访问或控制。

- **权限提升**:在获取初始访问权限后,尝试获取更高级别的系统权限。

- **后门**:隐蔽的访问通道,用于维持对系统的长期控制。

## 二、渗透测试必备工具导航

根据测试阶段,工具可分为信息收集、漏洞扫描、漏洞利用和后期维持等类别:

1. **信息收集工具**:

- Nmap:网络发现与安全审计。

- Recon-ng:Web应用信息收集框架。

- theHarvester:邮箱、子域名等信息搜集。

2. **漏洞扫描工具**:

- Nessus:综合性漏洞扫描器。

- Burp Suite:Web应用渗透测试集成平台。

- OpenVAS:开源漏洞评估系统。

3. **漏洞利用工具**:

- Metasploit:渗透测试框架,提供大量漏洞利用模块。

- SQLmap:自动化SQL注入工具。

- BeEF:浏览器攻击框架。

4. **后期渗透工具**:

- Mimikatz:Windows密码提取工具。

- Cobalt Strike:高级威胁模拟平台。

- Empire:PowerShell后期渗透框架。

## 三、渗透测试全流程总结

标准渗透测试流程遵循有序步骤,确保测试的系统性和合法性:

1. **前期交互**:与客户明确测试范围、规则及授权。

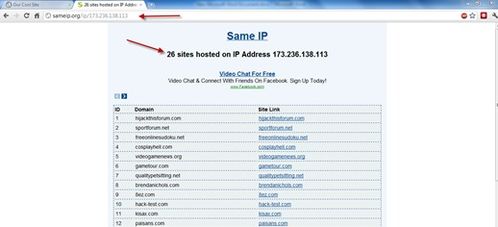

2. **信息收集**:通过公开渠道(如搜索引擎、WHOIS)搜集目标信息。

3. **威胁建模**:识别潜在威胁并确定测试重点。

4. **漏洞分析**:结合自动化工具与手动测试发现安全弱点。

5. **漏洞利用**:在授权范围内尝试利用漏洞获取访问权限。

6. **后期渗透**:评估漏洞影响,尝试权限提升、横向移动等。

7. **报告编制**:详细记录测试过程、发现及修复建议。

## 四、入侵网站常见思路(仅用于授权测试)

入侵网站需遵循合法授权原则,常见技术思路包括:

- **信息泄露**:利用错误页面、备份文件等获取敏感信息。

- **注入攻击**:通过SQL注入、命令注入操纵后端数据库或系统。

- **跨站脚本(XSS)**:在用户浏览器中执行恶意脚本。

- **文件上传漏洞**:上传恶意文件获取服务器控制权。

- **身份验证绕过**:利用弱密码、会话管理等漏洞绕过登录机制。

## 五、渗透测试学习资源与网址导航

为帮助系统学习,推荐以下资源平台:

- **漏洞数据库**:

- CVE Details(cvedetails.com)

- National Vulnerability Database(nvd.nist.gov)

- **学习平台**:

- Hack The Box(hackthebox.com)

- TryHackMe(tryhackme.com)

- VulnHub(vulnhub.com)

- **社区与论坛**:

- Reddit的r/netsec板块

- SecurityFocus(securityfocus.com)

- 国内安全社区如先知、安全客

- **工具官方站点**:

- Kali Linux(kali.org)

- Metasploit(metasploit.com)

- OWASP(owasp.org)

渗透测试是网络安全领域的核心技能,务必在合法授权下进行实践,并持续关注最新漏洞与防御技术。